Các chuyên gia bảo mật đã đưa ra một đánh giá chuyên sâu về cách một cuộc tấn công ransomware nhắm mục tiêu đã phá hủy mạng lưới của một nhà sản xuất thực phẩm và đồ uống sau khi tin tặc lợi dụng các lỗ hổng bảo mật phổ biến.

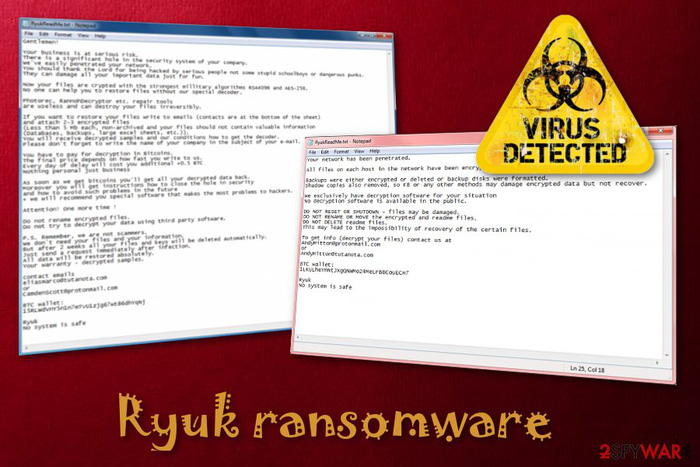

Kẻ gian đã sử dụng một cuộc tấn công lừa đảo (phishing) và lợi dụng một số lỗ hổng - từ phần cứng cũ đến các mật khẩu mặc định - để triển khai phần mềm độc hại Emotet và Trickbo, sau đó sẽ thực hiện tấn công ransomware Ryuk và cuối cùng là cố gắng tống tiền nạn nhân để khôi phục mạng.

Trong trường hợp này, nhà sản xuất thực phẩm và đồ uống này đã không chọn cách trả tiền chuộc - điều mà các cơ quan quản lý nhà nước không khuyến khích. Các chuyên gia bảo mật đã đến để kiểm tra mạng, khôi phục chức năng trong vòng 48 giờ.

"Đây là một cuộc tấn công có chủ đích, nhắm vào các tổ chức giống như nhà sản xuất thực phẩm và đồ uống này. Nếu các tổ chức không có nhân viên bảo mật hoặc nhân viên CNTT thì cuộc tấn công thường ban đầu là dạng ransomware vì các tổ chức muốn nhanh chóng quay trở lại hoạt động", Bindu Sundaresan, Giám đốc an ninh mạng của nhà mạng Mỹ AT&T trao đổi với ZDNet.

AT&T đã điều tra vụ tấn công và giúp nhà sản xuất thực phẩm và đồ uống giấu tên này quay trở lại hoạt động trực tuyến mà không phải trả tiền chuộc và bị gián đoạn sản xuất nhất ít nhất có thể. Nhưng công ty có thể này sẽ không trở thành nạn nhân nếu các lỗ hổng bảo mật cơ bản không thể tác động đến giai đoạn ban đầu của cuộc tấn công xảy ra.

Cách ransomeware Ryuk tấn công

Ryuk, giống như một số hình thức ransomware khác, được triển khai như là giai đoạn cuối cùng trong một cuộc tấn công ba mũi nhọn phát tán Emotet và Trickbot. Emotet bắt đầu như một trojan ngân hàng trước khi phát triển thành một mạng botnet được cho thuê để phát tán phần mềm độc hại khác, trong trường hợp này là trojan Trickbot.

Trickbot là một dạng phần mềm độc hại cho phép những kẻ tấn công với một cửa hậu (backdoor) toàn diện xâm nhập vào các hệ thống. Chúng có khả năng di chuyển xung quanh các mạng, ra lệnh và đánh cắp dữ liệu bổ sung.

Sau đó, ransomware Ryuk được tin tặc tải xuống mạng vì tội phạm mạng xem nó là cách nhanh nhất và dễ nhất để kiếm tiền từ một mạng bị xâm nhập.

Mặc dù nhiều chiến dịch ransomware hiện bắt đầu bằng việc nhắm mục tiêu các cổng từ xa, nhưng chiến dịch này bắt đầu bằng một cuộc tấn công lừa đảo (phishing).

"Một người dùng đã được gửi một tài liệu Microsoft Word như một phần của chiến dịch lừa đảo. Tài liệu này được dán nhãn như là hóa đơn và người dùng này đã tải xuống tài liệu này, sau đó mã độc đã thực thi lệnh PowerShell đã tải xuống tải trọng (payload) Emotet", Sundaresan giải thích.

Các lệnh PowerShell thường không được người dùng yêu cầu, vì vậy, nếu PowerShell bị vô hiệu hóa cho những người không cần nó, cuộc tấn công mạng có thể đã bị chặn tại thời điểm này.

Sau khi Emotet hình thành phần đầu của cuộc tấn công, giành được chỗ đứng trong mạng, bước tiếp theo là sử dụng phần mềm độc hại Trickbot để đánh cắp các thông tin đăng nhập các tài khoản công ty và các dịch vụ đám mây để có quyền truy cập vào các phần khác của mạng.

Bằng cách khai thác chu trình này, các tội phạm mạng đã có thể giành quyền kiểm soát hơn một nửa mạng, trước khi cuối cùng phát tán phần mềm ransomware Ryuk.

Phòng ngừa là cách chống tấn công mạng tốt nhất

Cuộc tấn công có thể tồi tệ hơn nhiều, vì Ryuk đã không xâm phạm toàn bộ mạng lưới nhưng xâm phạm khoảng 60%, bao gồm cả các ứng dụng đặt hàng và thanh toán. Điều này một phần vì nhân viên an ninh chuẩn bị ngăn chặn cuộc tấn công sau khi được nhà sản xuất thực phẩm và đồ uống gọi đến.

Sundaresan giải thích: "Khả năng Ryuk thâm nhập và thời gian phản hồi là rất quan trọng. Khả năng ngăn chặn sự cố là chìa khóa để phục hồi và đưa doanh nghiệp trở lại vận hành trước khi ransomeware này lan đến cơ sở dữ liệu quan trọng".

Trong vòng 48 giờ, phần lớn doanh nghiệp đã khôi phục và hoạt động trở lại mà không phải trả một khoản tiền chuộc cho tội phạm. Tuy nhiên, hai ngày ngừng hoạt động sẽ gây tốn kém cho tổ chức và khôi phục mạng không hề bớt tốn kém - cộng với khả năng phải nâng cấp bảo mật sau đó để những kẻ tấn công không tấn công lại.

Và giống như nhiều tổ chức trở thành nạn nhân của các cuộc tấn công mạng, nhà sản xuất đồ ăn và thức uống này có thể ngăn mình trở thành nạn nhân của ransomware bằng cách đảm bảo an ninh mạng được quản lý tốt - nhưng có những lỗ hổng đơn giản để khắc phục mà kẻ tấn công có thể tận dụng.

Ví dụ, các lỗ hổng mà Emotet, Trickbot và Ryuk tận dụng cơ hội đã được biết đến từ lâu và các bản cập nhật bảo mật quan trọng đã được phát hành để bảo vệ người dùng - nhưng mặc dù các bản cập nhật này đã cũ nhưng vẫn có những tổ chức vẫn chưa cập nhật.

"Microsoft đã phát hành các bản vá nhưng quản lý bản vá và thực hiện bảo mật vẫn là vấn đề của các tổ chức", Sundaresan, người cho biết thêm rằng cuộc tấn công ransomware này cũng có thể được ngăn chặn nếu mật khẩu mạnh và xác thực đa yếu tố đã được sử dụng để bảo mật hệ thống.

"Rất nhiều thứ có thể được ngăn chặn. Nếu họ không có mật khẩu mặc định và các máy cũ kỹ, thì rất nhiều thứ đã bị ngăn chặn."

Và khi nói đến các cuộc tấn công mạng, phòng ngừa là cách chống tấn công mạng tốt nhất, bởi vì nó không chỉ ngăn tổ chức của bạn trở thành nạn nhân của ransomware hoặc phần mềm độc hại khác, chi phí bảo mật mạng trước gần như chắc chắn sẽ ít tốn kém hơn so với việc phải bỏ ra sau khi sự cố xảy ra - đặc biệt là nếu cuộc tấn công làm gián đoạn hoạt động hoặc gây ra thiệt hại uy tín có thể khiến khách hàng từ bỏ.

Vì vậy, có vẻ như tốn tiền nhưng lại có thể rất có giá trị khi có các chuyên gia bảo mật từ bên ngoài tổ chức đến kiểm tra mạng trước khi thiệt hại có thể xảy ra chứ không phải sau đó.

"Hãy nhìn nhận theo quan điểm của kẻ tấn công, thì việc thực hiện các sáng kiến bảo mật từ việc tuân thủ hoặc kiểm tra nội bộ là chưa đủ. Các tổ chức phải kiểm tra mạng của mình bằng cách sử dụng nhiều vectơ tấn công và làm điều đó một cách khách quan với thử nghiệm thâm nhập đầy đủ", Sundaresan cho biết.

Bởi vì cuối cùng, ransomware - có thể là Ryuk hoặc một họ ransomeware khác - vẫn ở đó và vẫn là mối đe dọa vì quá nhiều tổ chức không tuân theo những điều cơ bản về bảo mật. Và cho đến khi điều này được khắc phục, ransomware sẽ vẫn là một vấn đề.